Как может быть флешка хитрой? Дело было вечером, делать было нечего и решил установить на свой ноутбук UEFI, новую Windows 10. Как только жена сделает уборку в моём кабинете, ничего не возможно найти. Куда-то исчезла мультизагрузочная, волшебная USB Flash Drive DashkaRobotick by Oleglav 32ГБ (ссылка на внешний накопитель). Пора с этим заканчивать. Вход в компьютерное логово, строго по пропускам или самому брать мокрую тряпку и… Но блин, так лень делать что—то сегодня. Сделаю это завтра. Завтра снова будет сегодня, значит дождусь послезавтра. Леннаааааааааа… Привет родная! Приберись пожалуйста:)

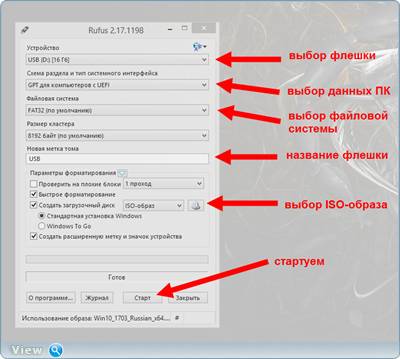

А вот, вижу. «Чистое» USB-устройство на 16ГБ. Мозголомить с мультизагрузкой нет желания. Возьму-ка Rufus ( ссылка ) и «накачу» Windows 10 «малой кровью».

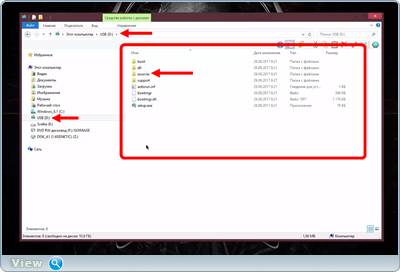

Доволен, как слон в мясной лавке, проделанной работе. И вот тебе на… приходит RobotSuperDashka и просит загрузочную флешку для установки Windows 8.1 . Ещё чего. Раз отформатируй, два сотри информацию и от внешнего накопителя останутся «рожки, да ножки». Неааа, не дам. «Да ладно» говорит Dashka, «Можно сделать всё проще». В папке sources файлы операционной системы.

Дык «назови» папку soursec10 и «закинь» в корень флешки, новую sources, из ISO-образа Windows 8.1. Не слишком-ли много sources, будет на моей флешке?

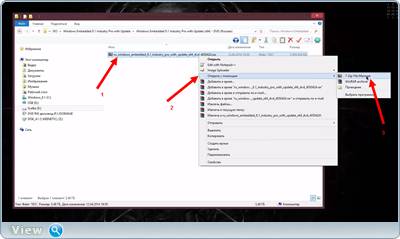

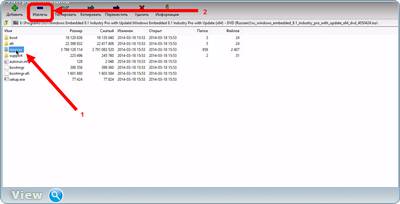

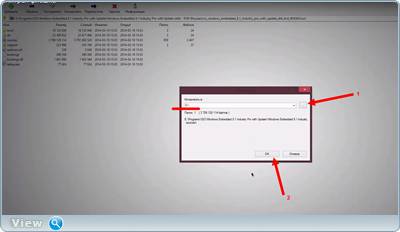

Как «выковырнуть» папку sources из ISO-образа. Способов мульон. Хотя-бы взять 7-Zip ( ссылка ).

Выделяем sources — Извлечь.

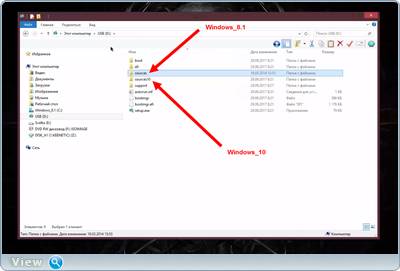

Вот и вся тактика «ближнего боя». Нужна Windows 10, переименовываем sources в sources8.1, а sources10 в sources. Не слишком-ли много sources, в статье, как-бы не запутаться? На этом и сказке конец. кто слушал молодец, но… Но пришла жена Елена Ивановна Елена Примудрая и начала «точить мозг» ржавым напильником. Вот я готовлю, стираю, убираю, детей рожаю, а ты гад (такой сякой) не можешь мне Windows 7 поставить. Когда просила? Уже год, как прошёл. Точно… Каюсь… Совсем забыл. Виноват исправляюсь.

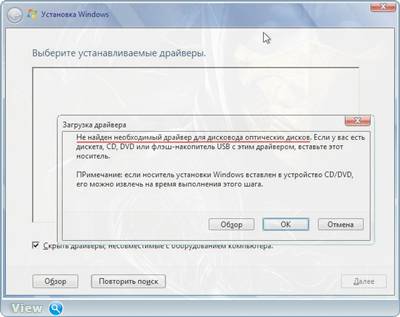

Что за бред? Почему сразу не взять всю папку sources из ISO-образа Windows 7 и не положить в корень флешки, рядом с sources8.1 и sources10. Дык ноутбук имеет USB-порты 3.0, а USB-порты 2.0 производители запамятовали «прикрутить». Если «воткнём» загрузочную флешку в USB-порт 3.0 и начнём устанавливать Windows 7, наверняка выскочит сообщение об ошибке:

Ну совершенно нет желания возиться с Windows 7* USB 3.0 Creator Utility ( ссылка ). Лучше в папке sources оставлю boot.wim от Windows 10 (там все драйвера, для гладкой установки), а install.wim закину «семёрочный». Ну вы поняли ход моих мыслей. Не совсем. Тогда смотрите ролик с этого момента .

Нужна Windows 8.1 переименовываем sources в sources7, а sources8.1 в sources.

Нужна Windows 10 переименовываем sources в sources8.1, а sources10 в sources.

Нужна Windows 7 переименовываем sources в sources10, а sources7 в sources.

Что за чертовщина? Дайте ещё водочки водички попить, ага солёненький огурчик тоже пригодится. Теперь точно сказке конец. А вдруг кто-нибудь попросит установить Linux. Что же делать, что же делать, что же делать…

Мой муж меня заразил риновирусом. Лежу с насморком и очень боюсь опущения инфекции вниз, то есть переход на горло. Так как, зная, свой организм, могу предположить, что будет хреново. Сейчас спасаюсь лишь бальзамом Корень от сибирского здоровья (обмазываю шею, грудную клетку, на нос наношу), а еще ем тасманский мед, прям чувствую как горло пощипывает от него. Вот казалось бы, вокруг красотень, жара, круглое лето. Ан нет, спасибо мужу, нашел ведь инфекцию и домой принес. Сам он уже отходит, остаточный кашель.

В начале июня 2014 в социальных сетях появились разговоры с бабой Нюрой. Это такая сетевая публицистика, когда нет ремарок а только диалоги. Автор этих текстов экс-директор Ялтинской киностудии Дмитрий Таран. Он ведет на ТРК «Крым» информационно-аналитическую программу «Информационная война». Баба Нюра реальный персонаж, ей 68 лет, при Советском Союзе она была опером уголовного розыска, затем замом главы райадминистрации, член партии, дети, внуки. Баба Нюра, а что такое, по-вашему, демократия? Митя, демократия — это священное право платежа. Опер середины 80-ых -.

1 Мальчик жил в семье уже полтора года.Но привыкнуть к нему так,чтобы чувствовать себя совершенно свободно-не получалось. Мальчик казался противным,очень раздражали всякие неприятные привычки.В какой-то момент мне стало казаться,что ничего не получится,что мы так и промучаемся рядом,пока не получится друг от друга избавиться.От того,чтобы отдать обратно, удерживало только то,что на курсах предупреждали об ответственности.Сама ответственность как-то не вырастала.Я решила все-таки сходить к психологу.К тому,вернее,той-с курсов.О чем говорили-я сейчас уже и не помню.Но вышла с твердым решением-постараться увидеть,как ему тревожно и.

Есть один форум, который я ещё год назад начала читать время от времени. И есть там ветка, где пишут рассказы о том, как люди становятся родными. И такая жизненная концентрация в них, что просто диву даюсь. Перечитывала уже не раз. И решила поделиться этими историями.В большинстве своём о приёмных детях.

В этой статье я хочу рассказать, как защитить флешку от вирусов. Я рассмотрю вариант, как защитить флешку от вирусов без каких-либо программ.

В этой статье я хочу рассказать, как защитить флешку от вирусов. Я рассмотрю вариант, как защитить флешку от вирусов без каких-либо программ.

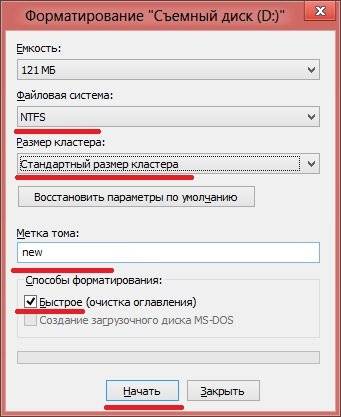

Для начала нужно подготовить флешку. Флешку нужно отформатировать в файловую систему ntfs. Помните, что все имеющиеся данные на ней уничтожатся, поэтому перед форматированием сохраните всю нужную информацию на вашем жестком диске.

Итак, все процедуры по сохранению информации проделаны, вставляем флешку в компьютер и ждем пока она определится, заходим в «Мой компьютер», находим нашу флешку, которую мы будем форматировать.

Жмем правой кнопкой по флешке, у вас появится контекстное меню, в нем выбираем «Форматировать». Далее на экране появится окно:

- Выбираем файловую систему ntfs.

- Размер кластера: должен стоять «Стандартный размер кластера».

- Метка тома: произвольное название, лучше на английском языке.

- Способ форматирования: выбираем «Быстрое»

- Жмем на кнопку «Начать».

Дальше появится окно с сообщением, что все данные уничтожатся с носителя, жмем кнопку ОК. Форматирование может занять 1 — 3 минуты в зависимости от размера вашей флешки.

После, на экране появится окошко с сообщением, что флешка отформатирована, жмем кнопку «Ок».

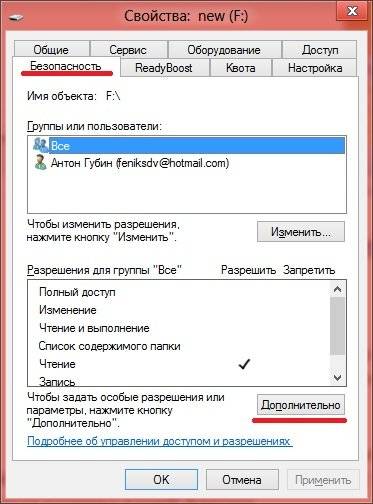

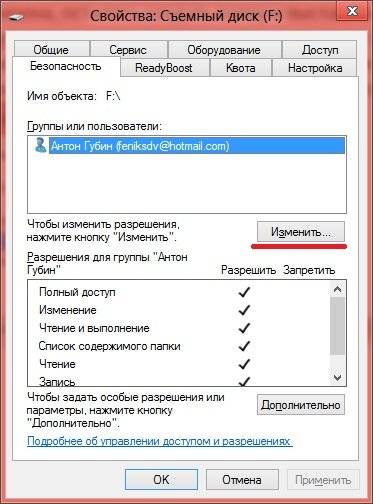

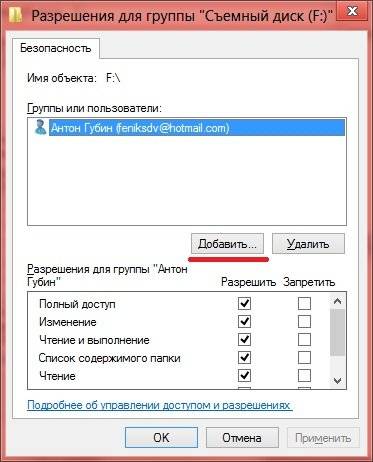

Заходим в «Мой компьютер», жмем правой кнопкой по флешке, выпадает контекстное меню, в самом низу есть пункт «Свойство», нажимаем его. После чего появится окно:

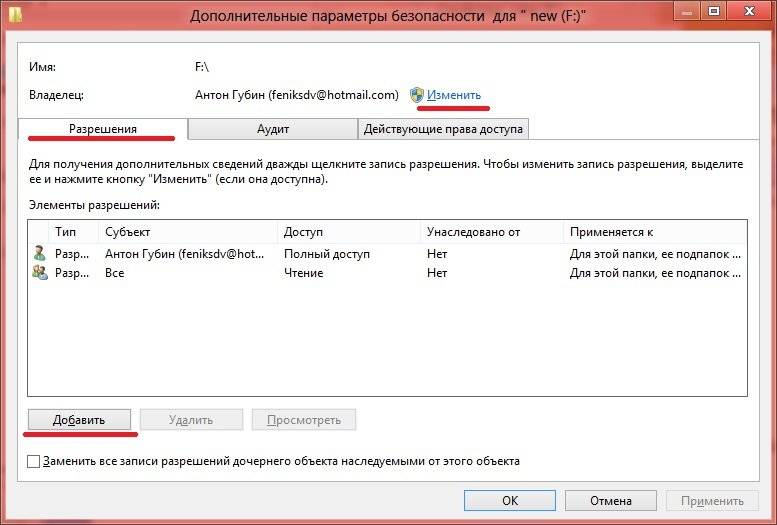

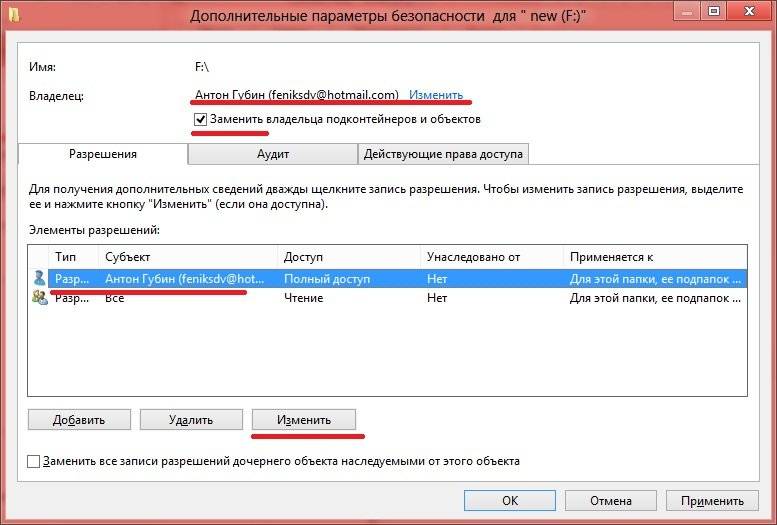

В этом окне переходим во вкладку безопасность, а там нажимаем кнопку «Дополнительно», откроется следующее окно:

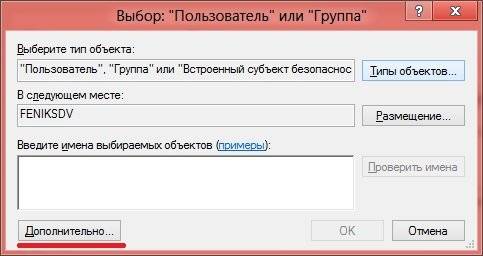

Во вкладке «Разрешения», жмем кнопку «Изменить» в самом верху окна. Для добавления владельца. Откроется следующее окно:

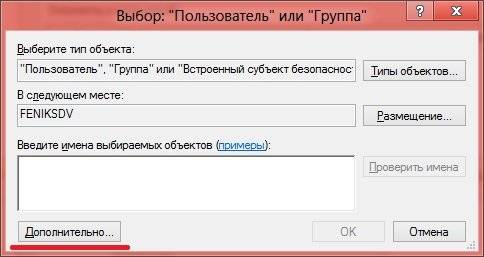

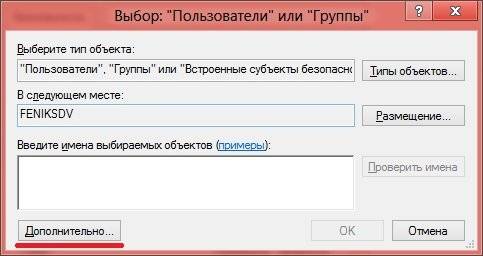

В этом окне нажимаем «Дополнительно», появится следующее окно:

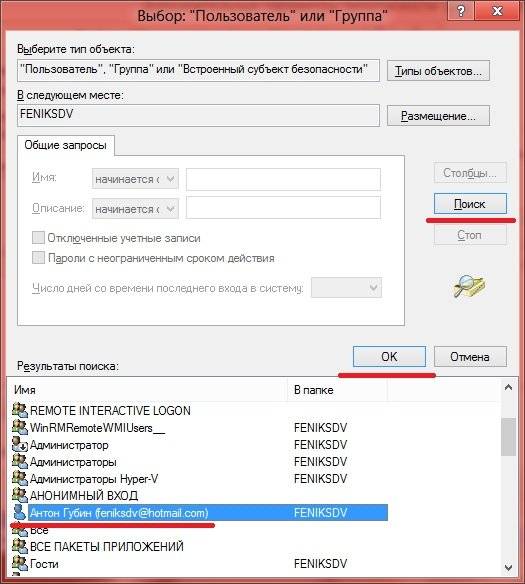

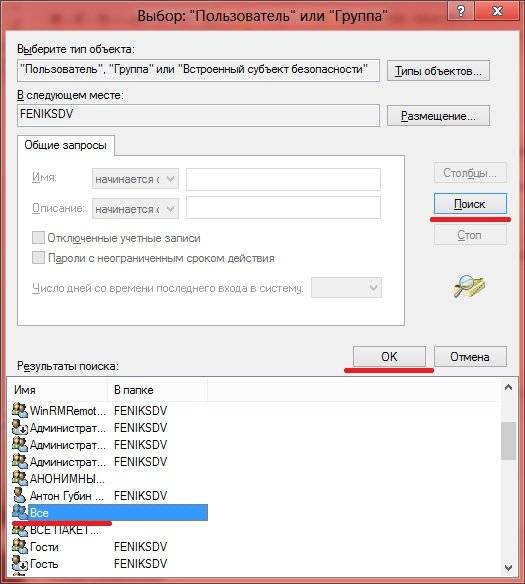

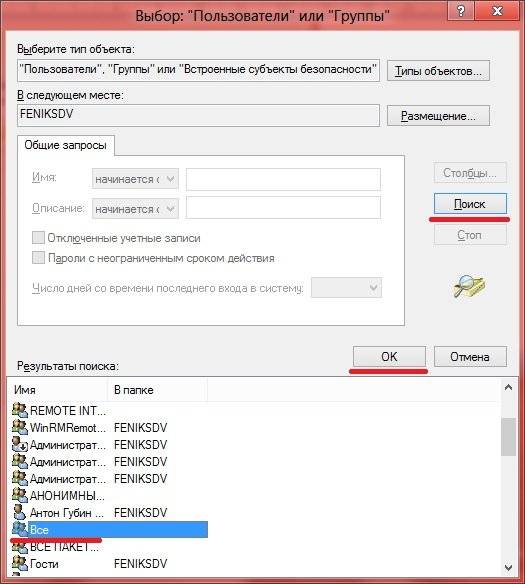

В окне выбора пользователя либо группы, вам следует нажать кнопку «Поиск», после чего снизу в окне появится список пользователей и группу, нас интересует пользователь, под которым вы сидите в windows, надеюсь вы знаете какое у вас имя пользователя, если же нет, то следует нажать сочетания клавиш win + L (клавиша win находится между клавишами ctrl и alt, значок флага виндовса), вас выкинет в окно приветствия, где по центру экрана будет написана ваша учетная запись, если же у вас windows 8, то с левого бока будет написано ваше имя пользователя. Итак, вернемся к нашему списку пользователей, в нем нужно найти нашу учетную запись. Выделяем её, и нажимаем два раза «Ок».

Теперь вверху у вас владелец, значится ваше имя пользователя, под низом его стоит галочка, если не стоит — поставьте. Выделите свою учетную запись чуть ниже, и нажмите кнопку «Изменить». У вас откроется окно:

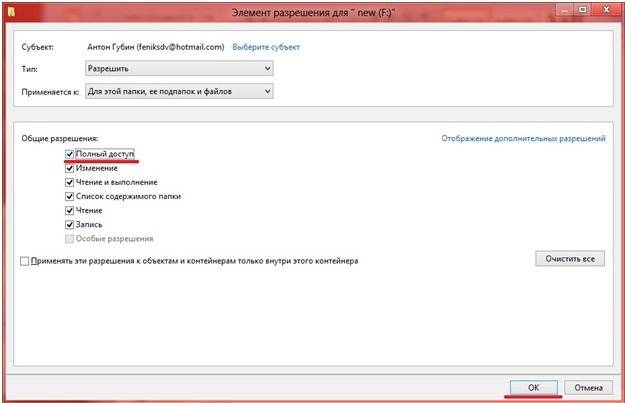

Ставим галочку полный доступ и нажимаем кнопку «Ок». Дальше, в этом же окне нужно нажать кнопку «Добавить»:

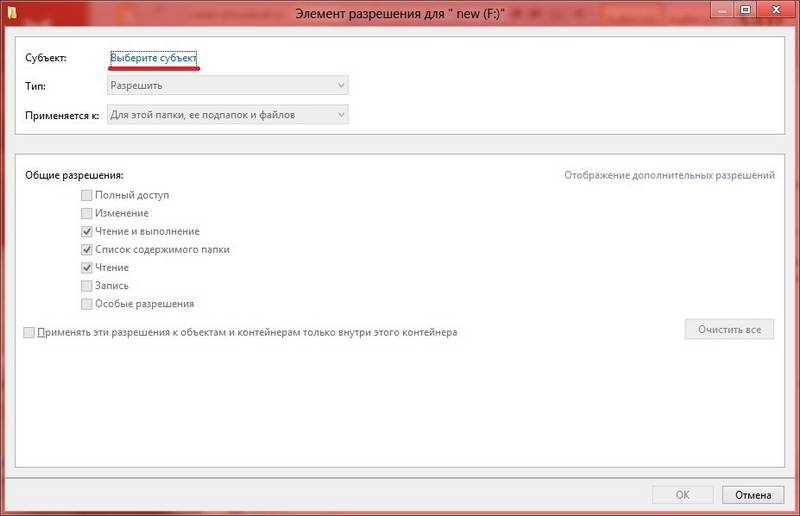

Нажимаем «Добавить субъект»:

В появившемся окне нужно нажать «Поиск», затем ниже в списке групп и пользователей, найти группу «Все», выделить её и нажать «ОК», затем снова «ОК».

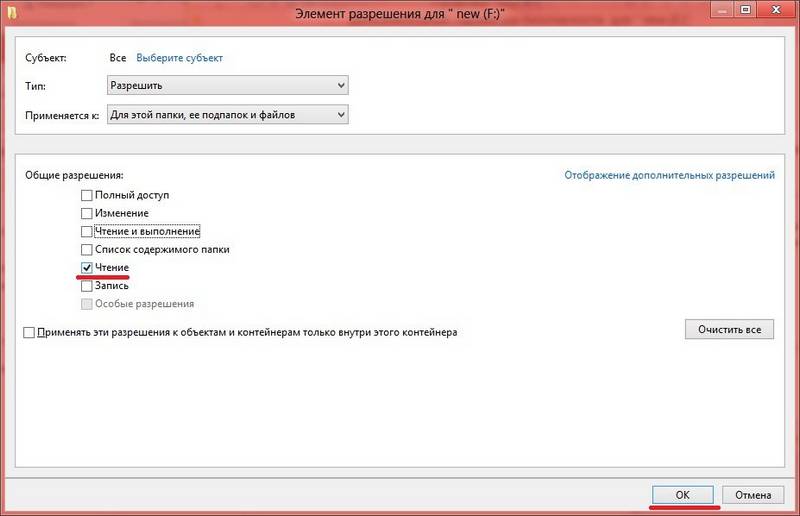

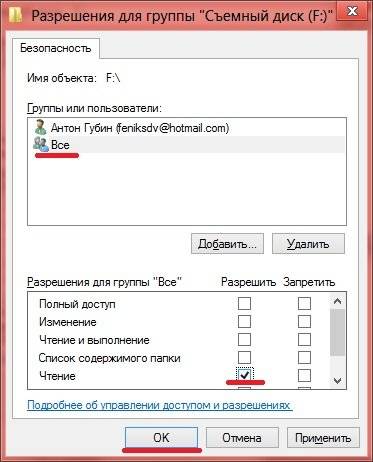

И вы окажетесь в следующем окне:

Здесь нужно поставить галочку только на «Чтение», нажать кнопку «Ок» и в появившемся окне перейти на вкладку «Аудит».

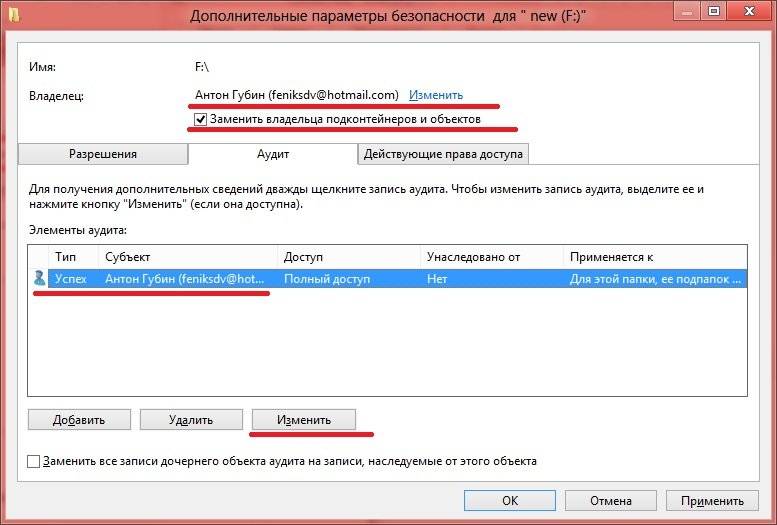

Тут делаем все тоже самое, что и во вкладке «Разрешения».

- Владелец: должна стоять ваша учетная запись.

- Дальше в окне ниже выделяем вашу учетную запись и даем полные права.

Затем нажимаем кнопку «Ок» и еще раз «Ок». На этом работа по добавлению и урезанию прав окончена, осталось создать папку и выставить на неё права.

Заходим на флешку в корне диска создаем папку, допустим: Общая.

Жмем правой кнопкой мыши на папку, появится контекстное меню, выбираем пункт «Свойство». Переходим во вкладку «Безопасность».

Жмем кнопку «Изменить», у вас на экране появится следующее окно:

Жмем кнопку «Добавить»:

В появившемся окне жмем кнопку «Дополнительно»

Нажимаем «Поиск», затем ниже появится список групп и пользователей, выбираем группу «Все», и нажимаем «Ок», и еще раз «Ок».

Выделяем группу все, в колонке «Разрешить» ставим галочку на «Чтение», и нажимаем «Ок», и еще раз «Ок».

Все, на этом подготовка флешки завершена. В корень флешки можно кидать всю важную информацию, права на корень есть только у вас с вашего компьютера, где вы её готовили, и только с этого компьютера вы можете записать что-либо в корень флешки, и быть при этом уверены на 100%, что эти файлы чистые. В папку общая, можно записывать все, что угодно с любых компьютеров. Если даже туда проникнет вирус, когда вы принесете домой флешку, вставите её в компьютер, ваш антивирус сразу найдет этот вирус, если он имеется конечно, что навряд ли, так как вирусы обычно записываются только в корень флешки. Если в процессе у вас что-то не получится, просто отформатируйте флешку снова и все настройки вернутся к исходным значениям.

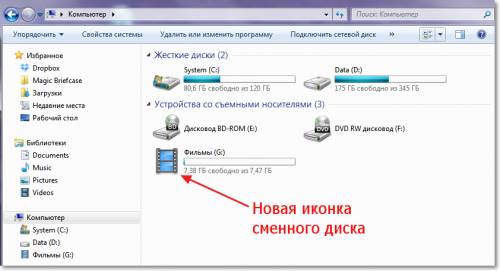

Как присвоить свою иконку и имя USB флешке или внешнему жесткому диску

Производители флешек соревнуются в изобретательности, придавая своим творениям все новые и новые формы, применяя различные материалы корпусов и украшая их стразиками. Однако какую бы оригинальную внешне флешку вы не приобрели, когда вы подключите ее к компьютеру, то увидите один и тот же одинаковый значок съемного диска, которым её обозначит операционная система. Это легко поправить с помощью нехитрых манипуляций, результат которых кроме чисто эстетического удовольствия может принести вам и некоторую практическую пользу. Но об этом ниже.

1. Прежде всего, необходимо приготовить картинку, которую вы хотите присвоить сменному накопителю, и придумать для него имя. Например, у меня дома валяется флешка, которая используется исключительно для просмотра фильмов на экране телевизора. Соответственно, я иду на сайт http://www.iconspedia.com и подбираю там иконку соответствующей тематики.

2. Сохраняем понравившуюся картинку в корень подключенной флешки. Напоминаю, что это должна быть иконка с расширением .ico.

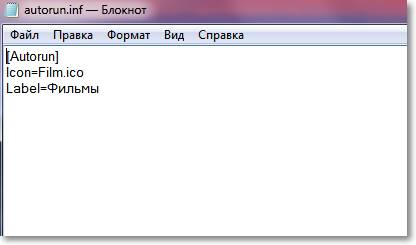

3. В корневом разделе сменного накопителя создаем файл под названием autorun.inf. Он представляет собой обычный текстовый файл, поэтому для его создания и редактирования можно использовать обычный Блокнот.

4. Отредактируйте созданный файл автозапуска. Он должен содержать следующую запись:

5. Теперь сделаем так, чтобы созданные нами файлы не мешались у нас перед глазами и не были случайно удалены. Для этого открываем их свойства и устанавливаем атрибуты Скрытый и Только чтение.

Как сделать ярлык с относительным путем до программы на Windows 10, 8.1, 8, 7, Vista

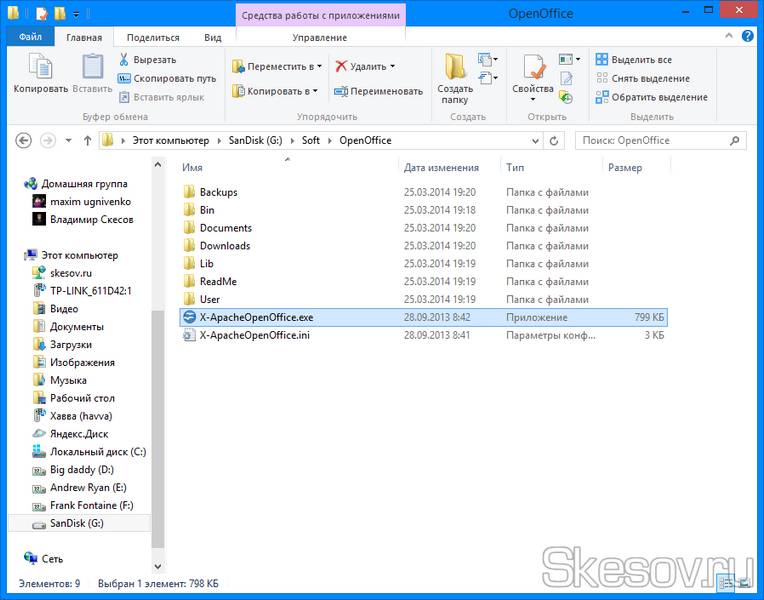

Я уже не раз писал, что начал переходить на portable версии некоторых программ. Соответственно, я так же использую эти версии, для того чтобы иметь нужный софт всегда под рукой, т.е. на флешке:) Но, зачастую, папка с программой выглядит как обычная свалка файлов и каждый раз искать в ней файл .exe для запуска программы не очень удобно. Поэтому я начал искать возможность, как бы создать ярлыки, которые можно разместить в корень флеш-карты, которые будут запускать необходимые программы и главное на любом компьютере, куда бы я не вставил эту флешку. Понятное дело, что обычные ярлыки с абсолютными ссылками в данном случае нам не подходят, поэтому я стал искать возможность создания ярлыка с относительной ссылкой (то есть со ссылкой на файл, относительно ярлыка). И, к счастью, я нашел способ это сделать.

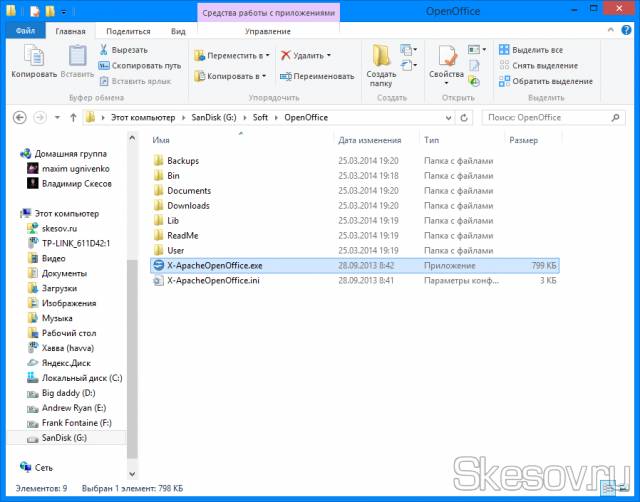

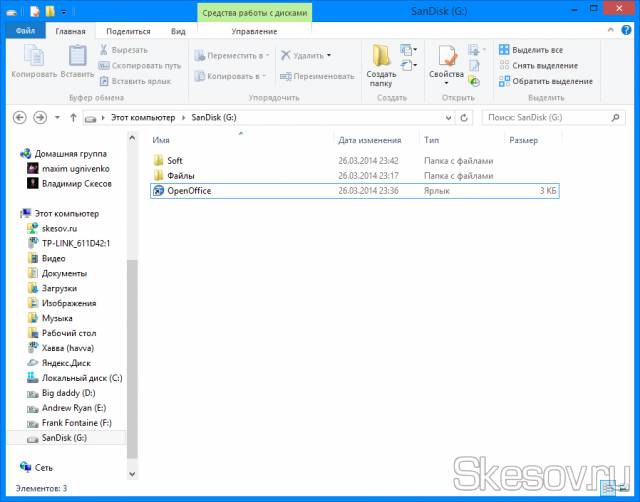

1) Для начала разъясню, что у меня где находится. К примеру, я хочу создать ссылку на файл X-ApacheOpenOffice.exe, который находится в папке «флеш-карта:\Soft\OpenOffice«. Ярлык мне нужен в корне флеш-карты. Хотя я так же опишу, как можно создать ярлык в отдельной папке с ярлыками на той же флешке.

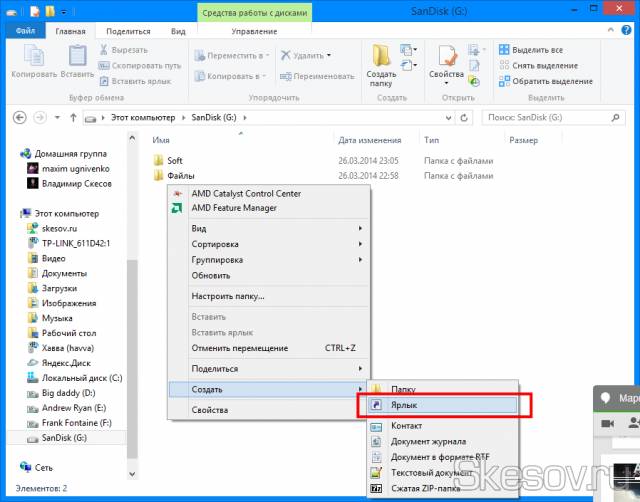

2) Так что возвращаемся в корень флешки. Жмём правой клавишей по пустому месту и выбираем «Создать» — «Ярлык».

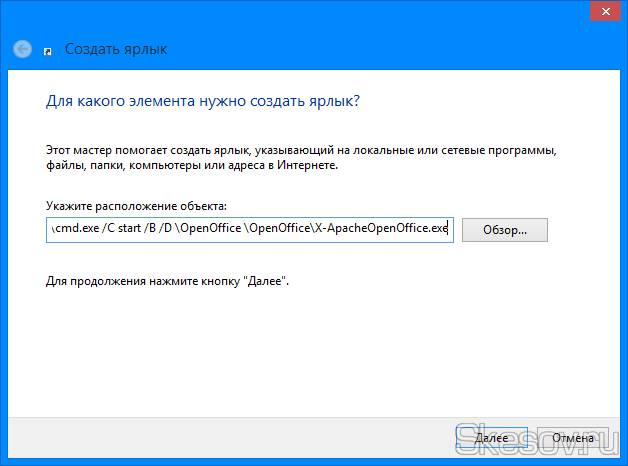

3) Указываем путь в следующем виде:

%windir%\system32\cmd.exe /C start /B /D \*путь до папки с программой* \*путь до папки с программой*\*название файла.exe*

При указании пути нужно писать обратный слеш «\«. У меня это будет выглядеть вот так:

%windir%\system32\cmd.exe /C start /B /D \Soft\OpenOffice \Soft\OpenOffice\X-ApacheOpenOffice.exe

Теперь небольшое пояснение: если вы хотите разместить ярлыки в отдельной папке (к примеру, в корне создали дополнительную папку), то вам нужно указать командной строке, что она должна вернуться на папку назад. Для этого перед первым слешом в пути ставим точку «.«. То есть, в моем случае это выглядело бы уже вот так:

%windir%\system32\cmd.exe /C start /B /D .\Soft\OpenOffice .\Soft\OpenOffice\X-ApacheOpenOffice.exe

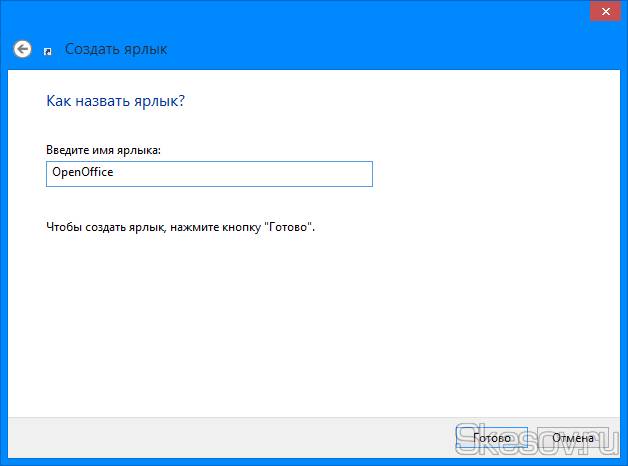

4) Жмём Далее и вводим имя для нового ярлыка. Жмём «Готово».

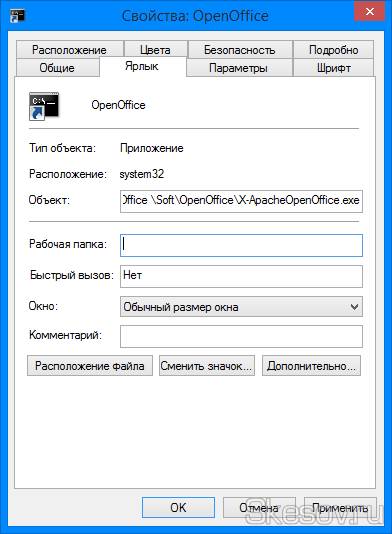

5) Открываем свойства нового ярлыка, переходим на вкладку «Ярлык«. И удаляем содержимое поля «Рабочая папка«.

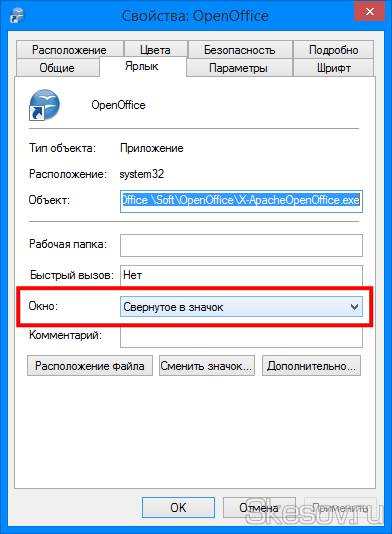

6) Для того, чтобы при запуске не отображалось окно командной строки (полсекунды, но некоторых раздражает), в поле «Окно» выбираем «Свернутое в значок«:

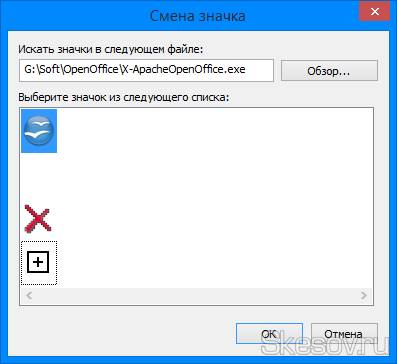

7) На этой же вкладке жмём кнопку «Сменить значок» внизу окна и в открывшемся окне открываем исполняющий файл программы, на которую создаем ярлык. Выбираем ярлык и жмём Ок. На окне свойств так же жмём ОК.

8) Ярлык сменит значок, и теперь можно запускать нашу программу прямо из корня. Папку с программой и ярлыком можно перенести в любое место и они будут работать и, главное, сохранять относительный путь от ярлыка к исполняющему файлу.

На этом всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа.

Правильно говорят: «все новое — хорошо забытое старое». Привыкнув, что зараза прет только через инет, мы окончательно забыли, как лихо подцепляли вирусы с дискет друзей и знакомых. В наше время малварь нашла другой способ распространения: через USB-носители. Они оказались идеальным контейнером. А вкупе с дебильной политикой Винды — еще и очень эффективным.

Оставим изучение живности зоологам. Вместо того чтобы ежедневно отлавливать малварь, мы сделаем так, чтобы она попросту не появлялась. А для этого создадим флешке такие условия, чтобы живность там не могла существовать. Первый способ — очень легкий и, пожалуй, самый эффективный (но, увы, не лишенный недостатков). Суть в том, чтобы распрощаться с файловой системой FAT32, которая поголовно используется на внешних носителях по умолчанию, — и перевести флешку на NTFS, получив все ее преимущества. Самый удачный вариант перейти на NTFS — отформатировать пендрайв специальной утилитой от компании HP: HP USB Disk Storage Format Tool (дистрибутив можно найти в Google по названию файла SP27213.exe). Требуется лишь выбрать нужный диск и файловую систему — в нашем случае NTFS. Практика, однако, показывает, что ничем не хуже оказываются встроенные средства Винды. Поэтому можно просто выбрать в контекстном меню пункт «Отформатировать» или даже банально воспользоваться консольной командой:

format f: /FS:NTFS

Если есть необходимость сохранить данные на флешке, используй встроенную утилиту для преобразования файловой системы на выбранном разделе:

convert f: /FS:NTFS

Для удобства можно создать защищенный от записи autorun.inf, который будет открывать ту самую папку FILES. Панацея? К сожалению, нет. Если малварь запущена с правами администратора, то ничто не помешает ей поменять ACL-разрешения, как вздумается. Правда, на практике, малвари, готовой к подобной ситуации, пока немного. А вот со следующей проблемой я столкнулся лично, — когда вставил вакцинированную флешку в свою магнитолу и, естественно, обломался. Большинство бытовых девайсов знать не знают о существовании NTFS и работают только с флешками на FAT32. Многие люди используют в качестве флешки PSP или MP3-плеер — и их вообще никак не получится отформатировать в NTFS. Ну и напоследок: флешки с NTFS становятся Read only на маках и на многих Linux’ах. Внимание — важный нюанс!

Отформатированную в NTFS флешку обязательно нужно вытаскивать через «Безопасное отключение устройства».

Как я уже сказал, вариант c NTFS прокатывает далеко не всегда. Но есть возможность оставить носитель на родной файловой системе FAT32 и, более того, — использовать для защиты ее специфику. Задача опять же та же — запретить вирусу создавать на флешке файл autorun.inf. Когда-то было достаточно просто создать каталог с именем AUTORUN. INF, выставив ему атрибуты «Read only» и «Hidden». Так мы препятствовали созданию файла с тем же именем. Сейчас это, понятно, не вариант. Зато есть чуть модифицированный трик, который большинство малвари обходить пока не научилось. Объясняю идею. Создаем каталог AUTORUN. INF. Если каталог не пустой, удалить его можно, лишь расправившись со всем содержимым. Это очень просто, — но только не в случае, когда в каталоге есть файлы с некорректными для FAT32 именами! Именно этот принцип защиты лежит в основе программы USB Disk Security ( www.zbshareware.com ), которая создает на флешке AUTORUN. INF и в нем файл «zhengbo.» (да-да, с точкой на конце — что, естественно, некорректно). И знаешь: большинство малвари остается не у дел. За свое «ноу-хау» разработчики просят $50, но нам ничего не стоит сделать то же самое вручную. Для этого вспоминаем старый трик из нашей давней статьи «Обход ограничений FAT32/NTFS заключающийся в использовании локальных UNC-путей. Напомню, что UNC — это формат для записи пути к файлу, расположенному на удаленном компьютере. Он имеет вид \\server\share\path, где server — это название удаленного хоста. Такой способ доступа к файлам можно использовать и для локальной машины, — только тогда вместо server нужно подставлять «?» или «.», а путь к файлу указывать вместе с буквой диска. Например, так: \\?\C:\ folder\file.txt. Фишка в том, что при использовании UNC-путей и стандартных консольных команд можно создавать файлы даже с запрещенными файловой системой именами. Создадим несложный BAT-файл со следующим содержанием:

mkdir «\\?\J:\AUTORUN.INF\LPT3»

После запуска получим каталог с некорректным именем LPT3, находящийся в папке AUTORUN.INF — обычным способом ее уже не удалить, а значит, малварь не сможет создать файл autorun.inf, оставшись не у дел! Недостатков хватает и у этого способа. Во-первых, разработчики новой малвари могут использовать хинт от обратного и воспользоваться UNC-путями для удаления файлов/папок с некорректным именем: \\?\J:\AUTORUN.INF\LPT3. Директорию можно вообще не удалять — а беспрепятственно переименовать: к примеру, в AUTORUN.INF1. Другой вопрос, что такой малвари пока, опять же, немного. И раз мы заговорили о создании BAT-файла, то накидаем универсальный скриптик, который, помимо всего прочего, будет:

- удалять папку, замаскированную под корзину (на флешке ее быть не должно), где располагают свои тела многие черви (в том числе, Downadup), а также папку с файлами восстановления системы;

- создавать системную папку AUTORUN.INF с директорией COM1 ;

- с удалением такого файла будут трудности даже под NTFS;

- удалять и защищать desktop.ini, который также часто используется малварью.

rd /s /q %

d0\recycled

rd /s /q %

d0\recycler

rd /s /q «%

d0\System Volume Information»

del /f /q %

d0\autorun.inf\com1″

attrib +s +h %

d0\autorun.inf

del /f /q %

d0\desktop.ini\com1″

attrib +s +h %

Достаточно сохранить это на флешке с именем, например, autorun.bat и запустить.

Одно дело — разобраться со своей собственной флешкой, и совсем другое — не подцепить заразу с чужих. Для того чтобы малварь не перекочевала на твой комп, продолжив свое победоносное шествие, необходимо, во-первых, грамотно отключить автозагрузку, и, во-вторых, взять на вооружение пару полезных утилит.

Начнем с первого. Казалось бы: что может быть проще, чем отключение автозапуска? Но на деле все не так прозрачно! Даже если поставить запрет через локальные политики Windows, в системе все равно остаются дырки, позволяющие заюзать малварь. Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

[autorun]

open = calc.exe

shell\Open\Command=calc.exe

shell\Open\Default=1

shell\Explore\Command=calc.exe

shell\Autoplay\Command=calc.exe

Во время монтирования девайса, действительно, ничего не запускается, но попробуем дважды щелкнуть по иконке носителя. Что мы видим? Винда открывает калькулятор! Думаю, не надо объяснять, что вместо него т ам могло оказаться, что угодно. Вместо этого приведу подробную инструкцию, как правильно и окончательно отключить автозапуск системы:

1. Первым делом правим ключ реестра, который отвечает за запуск с CD. Переходим в ветку

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Cdrom

находим параметр AutoRun и устанавливаем его равным нулю.

2. Далее переходим в раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer

Здесь создаем новый ключ NoDriveTypeAutoRun типа dword и задаем значение ff в шестнадцатеричной системе. Для верности можно повторить те же действия в ветке

но они все равно будут игнорироваться.

3. Другой интересный хинт заключается в редактировании ключа

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\Autorun.inf

которому нужно присвоить значение (типа REG_SZ) — @SYS:DoesNotExist. Так мы заставляем Windows думать, что autorun.inf является конфигурационным файлом древних программ, разработанных для ОС, более ранних чем Windows 95! Не имея в распоряжении реестра, они использовали .INI-файлы для хранения своей конфигурации. Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

HKEY_LOCAL_MACHINE\ SOFTWARE\DoesNotExist

(естественно, он не существует). Таким образом, autorun.inf вообще игнорируется системой, что нам и нужно. Используемый в значении параметра символ @ блокирует чтение файла .INI, если запрашиваемые данные не найдены в системном реестре, а SYS является псевдонимом для краткого обозначения раздела

4. Нелишним будет обновить параметры файлов, которые не должны автозапускаться, добавив туда маску *.*. В разделе

HKEY_LOCAL_ MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\AutoplayHandlers\ CancelAutoplay\Files

создаем строковой параметр типа REG_SZ с названием *.*. 5. В реестре Винды есть замечательный раздел MountPoints2, который обновляется, как только в компьютер вставляется USB-носитель. Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

и в политике доступа запрещаем редактирование ключа всем пользователям, включая админов. Не помешает и установить монитор реестра, который следил бы за появлением новых ключей MountPoints2 и блокировал к ним доступ. Только после этого можно быть уверенным, что автозапуск в системе работать не будет. Кто бы мог подумать, что все так сложно? 🙂

В поиске и сопротивлении малвари хорошими помощниками могут стать несколько утилит. Я не буду здесь приводить обычные антивирусы, которые, само собой, с этой напастью борются и во многих случаях — довольно успешно. Вместо этого рассмотрим несколько небольших, но очень полезных утилит.

1. AutoRunGuard ( autorun.synthasite.com/AutoRunGuard.php ). Миниатюрная, но очень расширяемая тулза позволит настроить правила — что должно происходить, когда подключается флешка или CD. Можно, к примеру, в момент монтирования тут же запускать сканнер малвари. AutoRunGuard сама проверяет наличие autorun.inf, а также скрытых файлов, уведомляя о них юзера.

2. Flash Guard ( www.davisr.com ). Эта утилита также следит за появлением в системе сменных накопителей. При обнаружении нового диска она предлагает, на выбор:

- Удалить добавленные файлом Autorun.inf пункты контекстного меню диска;

- Информировать пользователя о наличии на диске файла Autorun.inf;

- Удалить файл Autorun.inf;

- Удалить все файлы Autorun.*; Удаляем во всех случаях Autorun.inf и спим спокойно.

3. USB Disk Security ( www.zbshareware.com ). Увы, платная утилита для защиты флешек от малвари. По своему опыту могу сказать, что с вирусами она справляется на раз-два. В качестве бесплатной альтернативы можно привести Flash Disinfector.

Установить ручками права доступа для одной флешки — легко. Для двух-трех — тоже ничего сложного. Но если требуется вакцинировать сразу десяток, скажем, для всех сотрудников предприятия? В этом случае нелишним будет автоматизировать процесс, устанавливая ACL-правила для флешки через командную строку. Кстати говоря, используемая для этого консольная утилита cacls (Change Access Control Lists) — единственный способ настроить параметры безопасности в Windows XP Home Edition. Первым делом нужно получить текущую ACL-таблицу с флешки. Допустим, она определяется в системе как диск X: — команда для просмотра таблицы будет:

cacls X:\

В большинстве случаев вернется строка:

X:\ Все:(OI)(CI)F

Символ F (от слова Full) в конце означает полный доступ для всего содержимого, — о чем говорят флаги (OI)(CI). Нам нужно удалить права на изменение файлов, поэтому по очереди удаляем записи из таблицы. В нашем примере надо удалить запись о полном доступе для группы «Все»:

cacls X:\ /E /R

Все. После чего разрешаем доступ к каталогу в режиме чтения (Read only):

cacls X:\ /G Все:R

Попробуй теперь создать в корне флешки файл. Едва ли получится :).

Самая лучшая защита на флешке — запрет записи на хардварном уровне. Некоторое время назад у многих флешек такой переключатель был по умолчанию, но сейчас производители отошли от этой практики. Зато почти на всех карточках Secure Digital (SD) переключатели по-прежнему есть. Поэтому могу предложить непробиваемый вариант: купи такую карточку и компактный картридер, и в случае малейшего подозрения ставь переключатель в положение «read only». К тому же, картридер еще наверняка тебе пригодится (чтобы помочь скинуть фотографии красивой девушке, которая в панике бегает по офису в поисках провода от фотоаппарата).

«Evaluation of the past is the first step toward vision for the future.»

Защита USB-носителей от вирусов использующих autorun.ini

В связи с широким использованием USB-носителей (флешек) для переноса информации с одного персонального компьютера (ПК) на другой, так же распространился особый класс вирусных программ, которые используют данные носители для внедрения своих копий на другие ПК. Вирус, распространяющийся через внешние носители, используют два файла – autorun.inf и какой-либо бинарный файл с телом вируса. Когда пользователь вставляет флешку в USB-порт ПК, операционная система (ОС) Microsoft Windows считывает autorun.inf и, следуя его указаниям, запускает тело вируса.

Для предотвращения заражения подобными вирусами необходимо выполнить с флешкой следующие действия:

1. Подготовка флешки к форматированию/конвертированию

- Откройте Мой компьютер и щелкните правой кнопкой мышки по флешке;

- Выберите Свойства и перейдите на вкладку Оборудование;

На вкладке Оборудование выберите строку USB DISK USB Device и нажмите кнопку Свойства;

Выберите закладку Политика, щелкните на радиокнопку Оптимизировать для выполнения. Затем нажмите Ок и выйдите из окна свойств флешки.

2. Форматирование/конвертирование флешки

Форматирование осуществляется набором в командной строке ОС строки FORMAT X: /FS:NTFS (где X – буква для флешки, которая для разных ПК имеет свое значение) для форматирования пустой флешки.

Если необходимо сохранить данные, записанные на флешке, нужно набрать строку CONVERT X: /FS:NTFS /V.

Командную строку можно вызвать через Пуск — Выполнить. и вписав в поле Запуск программы cmd нажать Ок.

Примечание: Более подробно про конвертирование из FAT в NTFS можно прочитать в статье Преобразовываем файловую систему FAT16 или FAT32 в NTFS средствами Windows.

3. Защита от записи корня флешки

Так как файл autorun.inf прописывается в корне флешки, следовательно, нужно запретить запись каких-либо файлов в корневом каталоге. Для хранения пользовательских файлов создаем какую-либо папку, например, FILES, в которой будут по прежнему разрешены все операции с файлами.

Для этого переходим в свойства папки FILES и, выбрав закладку Безопасность, нажимаем на кнопку Дополнительно.

Теперь, отключаем свойство Запись в корневом каталоге флешки, не опасаясь, что новая политика будет унаследована папкой FILES.

Для этого в окне Мой компьютер щелкаем правой кнопкой мыши на значке флешки и в появившемся списке выбираем Свойства. Далее, кликнув на закладку Безопасность, выбираем строчку Все, а ниже в Разрешениях ставим галки в окошках так, как показано на рисунке.

Думаю что каждый из вас когда-то сталкивался с вирусами на флешках, которые делают скрытыми папки и создают на них ярлыки, а также вирусы прописывающиеся в autorun.ini, которые каждый раз появляются на флешки при каждом ее использовании даже после очистки антивирусниками.

И так приступим:

2. Щелкаем правой кнопкой мыши на флешке и выбираем “Свойства”

3.В открывшемся окне выбираем вкладку “Оборудование” и в ней выбираем ”Kingston DataTrevel 10 USB Device”(воизбежание путаницы освободите все порты USB и используйте только одну флешку), и жмем кнопку “Свойства”

4. В открывшемся окне выбираем вкладку “Политика” и поставим флажок “Оптимизировать для выполнения”, затем жмем кнопку “ОК”

5. Далее идем в “Мой компьютер”, выбираем меню “Сервис”, затем “Свойства папки”, затем вкладку “Вид” и убираем (если стоит) галочку из меню “Использовать простой общий доступ к файлам”, жмем “ОК”

6. Выбираем в меню “Пуск” подменю “Выполнить” и в открывшемся окне вводим CMD

7. В открывшемся окне вводим следующую комманду: format x: /fs:ntfs

Где, Х — это буква вашего флешки

Нажимаем “Enter”, пойдет процесс форматирования в файловую систему NTFS

8. После окончания процесса форматирования открываем флешку и в ней создаем папку “Файлы”

9. Щелкаем правой кнопкой мыши на флешке и выбираем “Свойства”

10. Выбираем вкладку “Безопасность”

11. Теперь необходимо в окне “Группы или пользователи” удалить всех пользователей, кроме “Все”

12 Ставим галочку полный доступ и жмем “OK” ( пояснение: сначала необходимо открыть полный доступ к флешке это делается для нашей папки “Файлы” в противном случае вы не сможете открыть для нее полный доступ)

13. Затем снова Щелкаем правой кнопкой мыши на флешке и выбираем “Свойства”

14. И для этого пользователя в окне “Разрешить для” в столбце “Разрешить” ставим галочки в пунктах:

Чтение и выполнение

Список содержимого папки

Чтение

Все остальные галочки необходимо убрать. Жмем “ОК”

15. Теперь заходим в свойства созданной нами папки “Файлы”

16. Выбираем вкладку “Безопасность”

17. Теперь необходимо в окне “Группы или пользователи” удалить всех пользователей, кроме “Все”

18. И для этого пользователя в окне “Разрешить для” в столбце “Разрешить” ставим галочки во всех пунктах. Жмем “ОК”. Все наша флешка защищена от вирусов.

2. Пункт меню “Отправить на съемный диск …” больше не работает! (так как корень флешки защищен от записи).

P.S. Результатом проделанной работы станет то, что вирусы больше не смогут сохраняться в корне Вашей флешки. Можете сами попробовать сохранить файл в корень будет выдано сообщение «об отсутсвии прав на запись «. Файлы можно сохранять только в папке “Файлы”.

Список требуемых программ:

Видео инструкция к теме СКАЧАТЧЬ ( 5Mb)

Инструкция к скачиванию файлов:

Для скачки файл вам необходимо перейти наверх кликнуть по любой ссылке в правом верхнем углу ( отборные ссылки интернета ) после загрузки откроется ссылки для скачивания файлов, под этим сообщением.

Здесь появится ссылки на скачивания

Список ссылок программ для скачивания:

Артефакт из сети:: проект Олега Горского

ВНИМАНИЕ.

НЕКОТОРЫЕ МАТЕРИАЛЫ САЙТА ТОЛЬКО ДЛЯ ВЗРОСЛЫХ.

Если Вы не достигли должного возраста,

либо Вы не терпимы, к порою «жесткому» слову, картинке

Лучше воздержаться от просмотра и перейти на другой сайт!

PHOTOSHOP ФЛЭШКА И ВИРУСЫ.

Отключение автозапуска с Флэшки (Флешки).

Дорогие любители фотошопа, хочется напомнить Вам, что интересное Ваше хобби, а для кого-то возможно и работа, могут быть омрачены, поломкой главного Вашего инструмента, а именно программного обеспечения Вашего компьютера (заражения его вирусом). Рано или поздно мы идем в фотолабораторию, где наши «цифровые, дизайнерские труды» воплощаются в результат, — ФОТОГРАФИЮ!

И все бы было замечательно если бы большинство фотолабораторий не имело в своем арсенале вирусы. И никуда тут не денешься, бизнес есть бизнес! (пытался я однажды предъявить претензии по заражению своего компьютера в фотолаборатории. Максимум чего добился, — очередные фото сделали без очереди :-))

Есть такая неприятная штука — трояны, использующие для распространения флешку. Пишут в корень флешки autorun.inf, в котором указывают команду запуска собственно трояна. В Windows XP (на сегодняшний день самая расрпостраненная пока система) autorun со съемных накопителей запускается по умолчанию, чему трояны очень благодарны. Причем, необходимо заметить, что наличие антивируса на Вашем компьютере, в большинстве случаев, нисколько не помогает. Вставишь такую зараженную флэшку и все компьютер заражен, установленный антивирус уже не поможет! Вирусы, которые проникают в Ваш компьютер, таким путем, безобидными не назовешь. Отключают возможность пользователю администрировать свой компьютер, в целях самозащиты отключают возможность просмотра скрытых файлов, засоряют компьютер созданием массы новых папок, прописывают свой файл запуска в реестр и на все логические диски Вашего компьютера, «обучают под себя» Ваш антивирус. и наверное (может быть я чего-то не заметил) создают еще массу всякого нежелательного действа.

Первое что необходимо сделать это отключить функцию автозапуска с носителей (желательно поставить запрет автозапуска со всех носителей. С СД Румов тоже может прийти заражение). Если это сделать, то успех защиты от заражения будет зависеть только от Вас (не забывайте проверять все носители на наличие угроз. )

Второе это собственно, как попытаться самому (если заражение уже состоялось) вылечить свой компьютер.

Примечание: Если Вы еще не так сильны в системных знаниях, лучше пригласите специалиста.

Самый страшный вирус, — это неопытный юзер. 🙂

1. «Пуск» — «Выполнить», там набрать команду — gpedit.msc. В открывшемся окне выбрать «Конфигурация компьютера» — «Административные шаблоны» — «Система», найти параметр «Отключить автозапуск» и установить его в состояние «Включен» (включить отключение :-). Указать «Для всех накопителей».

2. Теже действия необходимо выполнить и в «конфигурации пользователя»:

«Пуск» — «Выполнить», там набрать gpedit.msc. В открывшемся окне выбрать «конфигурация пользователя» — «Административные шаблоны» — «Система», найти параметр «Отключить автозапуск» и установить его в состояние «Включен» (включить отключение :-). Указать «Для всех накопителей».

3. Данный способ подходит для всех версий XP, кроме XP Home Edition. В этой версии XP, автозапуск флэшки можно отключить таким способом:

В «Home» оснастка управления групповыми политиками отсутствует,однако тот же эффект может быть достигнут ручной правкой реестра:

1) Пуск -> выполнить -> regedit

2) открыть ветку HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies

3) Создать новый раздел

4) Переименовать созданный раздел в Explorer

5) В этом разделе создать ключ NoDriveTypeAutoRun

Допустимые значения ключа:

0x1 — отключить автозапуск на приводах неизвестных типов

0x4 — отключить автозапуск сьемных устройств

0x8 — отключить автозапуск НЕсьемных устройств

0x10 — отключить автозапуск сетевых дисков

0x20 — отключить автозапуск CD-приводов

0x40 — отключить автозапуск RAM-дисков

0x80 — отключить автозапуск на приводах неизвестных типов

0xFF — отключить автозапуск вообще всех дисков.

Примечание: Простой способ (правой кнопкой в свойствах флешки, — «отключить автозапуск», — бесполезен. )

4. Создать в корне флешки папку с именем autorun.inf. Можно дать ей атрибуты «скрытый+системный», чтобы не маячила перед глазами. При попытке создать файл с таким же именем трояна постигнет облом: «Доступ запрещен». Рано или поздно появятся трояны, способные обойти этот трюк, но при отключенном автозапуске им все равно ничего не светит. Зато существующие размножаться не смогут.

Примечание: Я лично пробовал создавать безобидный (свой) файл autorun.inf в корне флэшки. После этого посетил фотолабораторию, в которой, я точно знал, существует этот страшный вирус. Результат неутешительный: мой «авторан» вирус успешно заменил на свой.

Не помогло.

Что же делать если Вы поняли, что поход в фотолабораторию закончился не только чудесной фотографией, но и завирусованным компьютером с завирусованной флешки?

В первую очередь необходимо выяснить имя вируса. Ваш антивирус скорее всего будет уже бесполезен, но все же может и сообщить имя вируса и в бессилии развести руками. В этом случае, выясните (по запросу в интернете, что он заразил и как его обезвредить). Если же имя вируса выяснить неудается, то внимательно посмотрите, как он себя проявляет (закрыл доступ к администрированию, нет возможности просмотреть скрытые файлы, появилось множество «лишних» папок и файлов, в корне других логических дисков Вашего компьютера и съемных дисках, появился файл «AUTORUN.INF», флешка не открывается обычным способом, а предлагает себя открыть с помощью проводника, другие проявления) и по описаниям сиптомов попробуйте найти в инете источник заразы.

Ниже приведу описание троянов с разными названиями, которые мне самому удалось подцепить в фотолабораториях. Лечил их все, в основном, уже наработанными «типовыми» способами.

Попробуйте проверить, может быть и у Вас та же беда.

Для проверки и лечения используем проги FARа или Total Commander.

Выясним нет ли файла AUTORUN.INF в корне основного и съемных дисков. Если есть, то простое их удаление ни к чему не приведет (они появятся почти тут же). Необходимо удалить основной «экзешный» файл и лишь потом удалить все остальное. Но, и этого может оказаться недостаточно. Желательно переустановить Ваш антивирус обновить его и «прогнать» на очистку Ваш компьютер. Потом устранить последствия его пагубных влияний: (сделать доступными скрытые файлы и т.п.)

C:\WINDOWS\system32\amvo.exe

C:\WINDOWS\system32\amvo0.dll

juok3st.bat или autorun.inf в корневой папке на всех дисках.

eaxbit.dll во временной папке.

1. C:\WINDOWS\system32\amvo.exe Ключ реестра HKEY_CURRENT_USER, Software\Microsoft\Windows\CurrentVersion\Run, amva

2. Прописывает запуск через файл AUTORUN.INF в корне основного и съемных дисков.

Проводник не показывает скрытые файлы.

1) Пуск —> Выполнить. Пишем regedit и нажимаем «Enter».

2) Находим ключик: HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced\\ Folder\\Hidden\\SHOWALL — Удаляем параметр CheckedValue в правом окне.

3) Щёлкаем правой кнопкой мыши в этом же окне (справа) и выбраем «создать —> параметр DWORD». Называем его CheckedValue. Cтавим значение «1» (0x00000001) и нажимаем ОК.

4) Заходим в «Сервис» —> «Свойства папки» —> «Вид», находим «Скрытые файлы и папки», отмечаем «Показывать скрытые файлы и папки».

Очень часто бывает такая ситуация:

Пришел к другу фильм/прогу/музон/etc перекачать, воткнул в USB порт флешку/жесткий, слил. Пришел домой втыкаешь в свой комп эту же флешку/жесткий и. А там вирусяга сидит.

Не порядок.

После поисков в Интернет информации по этой теме были найдены несколько статей от разных авторов.

Один автор предлагал создать флешку отформатированную под NTFS и запретить доступ на запись в корень флешки, а в корне предварительно создать папку, в которую и будут писаться все файлы.

Способ хорош, но он не лишен недостатков, а именно:

1. Нельзя закинуть файл/папку на флешку через контекстное меню «Отправить»;

2. Нельзя выдергивать флешку, предварительно не размонтировав ее, т.к. файлы могут стать битыми (на NTFS данные пишутся не сразу, в отличии от FAT);

3. Нам, линуксоидам, не очень то и удобно будет (ntfs-3g при монтировании хорошо нагружает проц, что не есть гуд);

4. А если флешка еще и бутовой является (читай, загрузочной)?

Многие уже знают, что на FAT32 можно просто создать папку autorun.inf и вирусы пойдут лесом, точнее они не будут запускаться, но их тело попадать на флешку все равно будет, что уже не так критично, т.к. они все равно не запустятся, к тому же зачастую они имеют аттрибут «скрытый». Но время не месте не стоит. Вирусописатели умнеют (эх. жаль, что не тупеют). Уже сейчас есть вирусы, которые сносят эту папку в пух и прах и создают файл с таким же именем и нужным содежранием.

Встает вопрос: А как можно защитить флешку на FAT32? О чем я и хочу рассказать =

Один добрый человек предложил такой способ:

1. Cоздать *.bat (*.cmd) файл, со следующим содержанием:

d0\AUTORUN.INF\..»

attrib +s +h %

Теперь в корне флешки будет скрытая системная папка AUTORUN.INF. Если теперь в консоле выполнить команду

то увидим, что в папке AUTORUN.INF есть 2 подпапки (спецфайла) с именем «..», поэтому эту папку (AUTORUN.INF) удалить нельзя

Теперь все вирусы со своими autorun.inf идут лесом (правда тело вируса попадет на флешку, но как правило этот файл скрытый и обычный юзер его не запустит)

В статье использованы материалы:

http://oleglav.com/xitraya-fleshka/

http://www.babyblog.ru/theme/gde-koren-fleshki

http://27sysday.ru/antivirus-2/kak-zashhitit-fleshku-ot-virusov

http://lifehacker.ru/kak-prisvoit-svoyu-ikonku-i-imya-usb-fleshke-ili-vneshnemu-zhestkomu-disku/

http://skesov.ru/kak-sdelat-yarlyik-s-otnositelnyim-putem-do-programmyi-na-windows-8-1-8-7-vista/

http://www.windxp.com.ru/articles61.htm

http://embrozy.narod.ru/win/w0013.html

http://nazabore2011.narod.ru/usb_antivir.html

Оставить комментарий